je me présente, je suis actuellement en formation TSGERI à l'afpa

je souhaiterai avoir votre avis sur un point concernant ipcop

voici ci dessous, un réseau, réalisé avec l'outil de virtualisation VMware Server Console 1.0.3

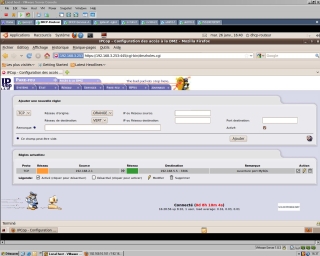

voici les règles que j'ai rajouté pour le transfert de port et l'accès à la DMZ

redirection des requêtes entrantes sur 192.168.10.101:80 vers le serveur Web 192.168.2.1:80

redirection vers le serveur de la base de données MySQL 192.168.5.5:3306

des requêtes provenant du serveur web 192.168.2.1

cela me permet d'accéder avec mon client XP "en dur" 192.168.10.105 (hors VMware)

à la base de données MySQL, résidant sur la machine : lgidesk1 192.168.5.5 (réseau privé VERT)

en me connectant via l'interface ROUGE d'ipecop 192.168.10.101

à PhpMyAdmin qui est installé sur le Serveur Web IIS 6.0 : lgiserv2003 192.168.2.1 (DMZ ORANGE)

j'ai pour celà : (tout est noté sur le schéma)

rajouté 2 routes à IPCOP

rajouté 2 regles iptables sur le routeur pour masquer les adresses IP privées

rajouté les routes par défaut sur le routeur et ipcop

activé l'IP Forwarding sur le routeur et ipcop

tout fonctionne,

mais je me pose cependant la question, à savoir, si celà est "logique" ? et "sécurisé" ?

de rajouter des routes à ipcop, ?

de rediriger tout ce qui sort du serveur web 192.168.2.1 vers 192.168.5.5:3306 ?

j'ajoute que le fichier config.inc.php de phpmyadmin est configuré pour pointer sur

le serveur de base de données 192.168.5.5 :

$cfg['Servers'][$i]['host'] = '192.168.5.5';

voilà,

j'espère avoir été assez clair et concis pour mon 1er message sur votre forum

si toutefois vous pouvez me donner votre avis ?

merci

lgi

PS : j'ai cherché en supprimant les routes sur ipcop et en remplaçant la règle d'accès à la DMZ

par une règle de transfert de ports 192.168.2.1:3306 --> 192.168.3.254:3306

en ne modifiant pas le config.inc.php de phpmyadmin

pour que le routeur ait bien l'adresse de destination 192.168.5.5

mais lorsque que j'essaie de me connecter, phpmyadmin m'indique que le serveur ne répond pas.

la commande tcpdump / 192.168.5.5 & 192.168.3.254 me donne aucune information ...