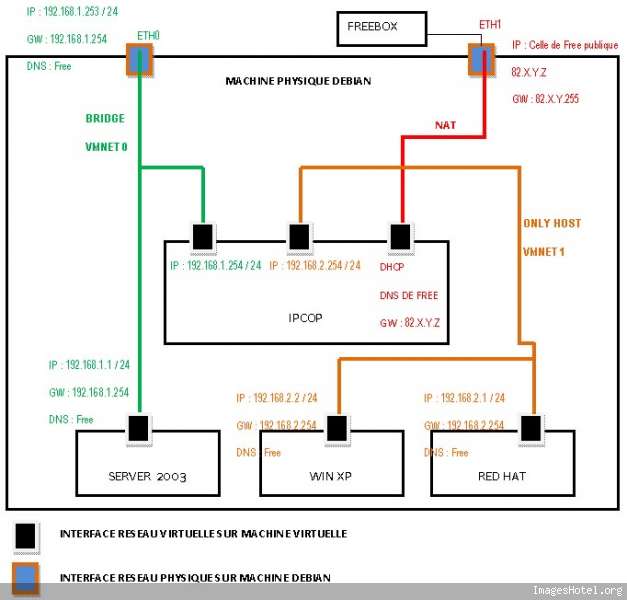

J'ai une machine hote debian avec 2 interfaces réseaux.

Sur cette machine j'ai mis vmware server avec 4 OS dont ipcop

Sur ETH0 de la debian, le réseau green en bridge

Sur ETH1 de la debian, le réseau Red, avec une freebox reliée sur l"interface en mode NAT (pour le moment)

Voici un schéma:

Mon pb:

Sur le Orange (DMZ) j'ai un serveur apache sur la fedora. J'arrive a accéder au site en local via l'adresse 192.168.2.1 depuis un poste green ou bien depuis winXp en dmz aussi. Je suis sur de la config de apache, car il tourne en // sur un autre serveur et tout marche bien.

Par contre si je tappe l'url par ex http://msr.ath.cx (vous allez tester, ca marche car c'est l'autre serveur en prod la ...) et bien il ne trouve pas la page. L'url est juste un redirection chez dyndns.

Donc je pensais en fait que lorsque je tape l'url ou bien mon ip publique de chez free, il va pas ou il faut mais la je bloque...

Il doit se dire que comme ma connection passe par la debian dabord puis sur l'interface virtuelle ipcop via le nat, mais en fait cela ne passe meme pas par l'interface red .... Un tracert depuis win xp en dmz me sort juste la sortie 192.168.2.254 puis après plus rien .

Autrement j'ai bien tout mes accès en local et j'arrive a accéder au web depuis n'importe quel réseau.

Merci de votre aide